워너크라이

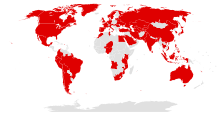

워너크라이(WannaCry) 또는 워너크립트(WannaCrypt)[2], WanaCrypt0r 2.0는 2017년 5월 12일부터 등장한 랜섬웨어 멀웨어 툴이다. 2017년 5월 12일부터 대규모 사이버 공격을 통해 널리 배포되었으며, 전세계 99개국의 컴퓨터 12만대 이상을 감염시켰다.[3][4] 감염된 컴퓨터로는 20개의 언어로 비트코인을 지급하면 풀어주겠다는 메시지를 띄웠다.

워너크라이 사이버 공격으로 스페인의 텔레포니카와 영국의 국민 건강 서비스(NHS),[5] 페덱스, 도이체반 등의 대기업이 피해를 보았다.[6][7][8] 이와 동시에 다른 99개국에서도 수많은 컴퓨터가 공격 대상이 되었다고 보도되었다.[9][10] 러시아 내무부, 러시아 방위부, 러시아 통신사 메가폰 역시 감염 피해를 보았다.[11] 대략 23만대의 컴퓨터가 이 랜섬웨어에 감염되어 피해를 입은 것으로 추정된다.[12]

이러한 공격의 규모 때문에 마이크로소프트는 윈도우 XP 이상의 오래된 미지원 운영 체제에 대한 업데이트를 제공하는 이례적 조치를 취했다.[2][13]

카스퍼스키와 몇몇 사이버 전문가들은 워너크라이의 배후가 북한일 것으로 추정하고 있다.[14]

배경

[편집]특징

[편집]워너크라이 랜섬웨어는 2017년 4월 14일 더 섀도 브로커스라는 해커 그룹이 공개한[15][16] 이터널블루라는 마이크로소프트 윈도우의 파일 공유에 사용되는 서버 메시지 블록(SMB) 원격코드의 취약점을 악용한 것으로, 이메일 첨부파일을 통해 유포되는 일반적인 랜섬웨어와 달리 인터넷 네트워크에 접속만 해도 감염된다. 워너크라이는 문서 파일, 압축 파일, 데이터베이스 파일, 가상머신 파일 등 다양한 파일을 암호화하며, 한국어를 비롯한 28개의 다국적 언어를 지원한다.[17][18] 또한 암호화된 파일을 푸는 대가로 300∼600달러의 비트코인을 요구하는 메시지를 띄운다.[3] 이 랜섬웨어의 감염은 2017년 3월 14일 마이크로소프트에서 배포했던 MS17-010 취약점[19]의 패치를 통해 예방 가능하다.

PC가 워너크라이에 감염되면 'Wana Decrypt0r 2.0'이라는 이름의 창이 뜬다. 감염창에는 상황 설명, 복구 방법, 금전 지급 방법, 비트코인을 보내는 주소가 함께 표시되며, 지불 기한과 파일을 잃게 되는 기한도 함께 표시된다.[18] 감염된 파일명에는 '.WNCRY'가 붙어, '파일명.jpg.WNCRY'와 같은 식으로 파일명을 변경해 암호화한다.[18] 만약 보안 프로그램이 워너크라이 랜섬웨어를 지우게 되면 배경화면이 검은색 창으로 바뀌며, 워너크라이를 다시 가동하라는 경고문이 뜨게 된다.[18]

본 랜섬웨어는 특히 Windows XP 와 7 버전이 취약점을 가지고 있다고 알려져 있으며 상위 버전은 평소에 윈도우 업데이트와 백신의 주기적 업데이트 등으로 예방할 수 있다고 한다.

킬 스위치

[편집]대규모 공격 이틀째인 5월 13일, 트위터 계정으로 '@malwaretechblog'라는 이름의 사이버보안 전문가가 미국 보안 업체 프루프포인트의 다리엔 후스 등 다른 이들의 도움을 받아 워너크라이 랜섬웨어의 킬 스위치를 발견했다. 워너크라이 랜섬웨어의 악성 코드를 분석한 결과 이 코드가 특정 도메인에 접속을 시도하며, 이 도메인은 등록돼 있지 않아 활성화되어 있지 않은 점을 발견했다.[20]

여기에 주목한 전문가는 10.69달러을 등록비로 내고 도메인을 등록해 활성화한 후, 미국 로스앤젤레스에 있는 서버가 이 도메인 이름을 쓰도록 했다. 정보 분석 결과 워너크라이 랜섬웨어는 만약 도메인 주소가 활성화돼 있지 않으면 확산 활동을 계속하고, 도메인 주소가 활성화돼 있으면 스스로 전파를 중단하는 것으로 나타났다. 실제로도 도메인 이름이 활성화된 후부터 워너크라이 랜섬웨어는 스스로 전파를 중단하기 시작했다. 때문에 워너크라이 랜섬웨어 제작자는 원하는 경우 확산을 중단할 수 있도록 도메인 이름으로 된 킬 스위치를 넣어 악성코드를 설계한 것으로 추정되었다.[20]

도메인 이름을 등록한 보안 전문가는 《데일리 비스트》와의 인터뷰에서 "(도메인 이름이) 등록돼 있지 않은 것을 보고 '내가 등록해야겠다'는 생각을 했다"며 등록하자마자 "즉각 초당 5000∼6000건의 접속이 이뤄지는 것을 봤다"고 설명했다. 또 "도메인 이름을 등록할 당시에는 이렇게 하면 확산이 중단될 것이라는 사실을 몰랐고, 그런 면에서는 우연히 발견한 것이라고 할 수 있다"고 설명했다.[20]

변종의 발생

[편집]위의 사이버보안 전문가의 킬 스위치 발견으로 인하여 감염자의 증가는 잠시 멈췄으나 확산을 잠시 멈춘 것일 뿐이였으며 워너크라이 2.0의 등장으로 "킬 스위치"가 없는 변종이 발생하였다.[21]

피해

[편집]감염 사례는 모든 대륙에서 발견됐으며, 러시아, 영국과 유럽 국가, 인도, 미국, 대만 등에 특히 집중되었다. 대한민국과 일본, 중국 등에서도 사례가 여럿 발견됐다.[3]

영국의 국민 건강 서비스(NHS) 산하 40여개 병원의 PC가 이번 랜섬웨어 공격으로 진료에 차질을 빚었다. 랜섬웨어에 걸린 병원들은 시스템을 보호하기 위한 조치로 현재 모든 서비스를 중단한 상태인 것으로 전해지고 있다.[22] 러시아 경찰을 관할하는 러시아 내무부에서 적어도 1,000대의 컴퓨터가 감염됐으며, 러시아의 대형 이동통신사 메가폰도 공격을 받았다.[3]

대한민국에서는 15일 기준으로 다섯 곳의 기업이 한국인터넷진흥원에 정식 피해 신고를 하고 기술지원을 받았다. CJ의 CGV도 랜섬웨어 공격을 받아, 수십 개의 상영관을 통제하는 광고망에 랜섬웨어가 침투하는 피해가 발생했다. 정부나 공공기관의 피해는 아직 없는 것으로 확인됐다. 그밖에 버스 정류장 단말기나, 개인 PC방과 식당 등 소규모 상가에서도 피해 사례가 확인되었다.[23]

피해 기관 목록

[편집]- CGV (대한민국)

- 상파울루 지방법원 (브라질)[24]

- 비보 (브라질)[24]

- 레이크브리지 헬스 (캐나다)[25]

- 페트로차이나 (중화인민공화국)[10]

- 중화인민공화국 공안부[26]

- 중산 대학 (중화인민공화국)[27]

- 국립 보건 연구소 (콜롬비아)[28]

- 르노 (프랑스)[29]

- 도이체 반 (독일)[30]

- 텔레노 헝가리 (헝가리)[31]

- 안드라프라데시 경찰청 (인도)[32]

- 다르마이스 병원 (인도네시아)[27]

- 하라판키타 병원 (인도네시아)[27]

- 밀라노-비코카 대학교 (이탈리아)[33]

- Q파크 (네덜란드)[34]

- 포르투갈 텔레콤 (포르투갈)[35]

- 다치아 (루마니아)[36]

- 루마니아 외교부[37]

- 메가폰 (러시아)[38]

- 러시아 내무부[39]

- 러시아 철도 (러시아)[40]

- LATAM 항공 (칠레)[41]

- BBVA 은행 (스페인)[42]

- 텔레포니카 (스페인)[42]

- 산드빅 (스웨덴)[27]

- 가레나 블레이드 앤 소울 (태국)[43]

- 국가 건강 서비스 (영국)[44][6][45]

- 국가 건강 서비스 스코틀랜드 (영국)[6][45]

- 영국 닛산 자동차 공업 (영국)[44]

- 페덱스 (미국)[46]

- 매사추세츠 공과대학교 (미국)

- 사우디 텔레콤 (사우디아라비아)[47]

대응

[편집]예방법

[편집]대한민국 미래창조과학부와 한국인터넷진흥원(KISA) 등이 랜섬웨어 예방 사이트 보호나라를 통해 공개한 워너크라이 예방 대국민 행동 요령은 총 3단계로 나뉜다.[48]

- PC를 켜기 전에 인터넷 연결 랜선을 뽑거나 무선 와이파이를 꺼서 인터넷 연결을 차단한다.

- PC 전원을 켜서 윈도우 방화벽의 설정을 변경해 악성코드가 유포되는 네트워크 포트를 차단한다.

- 인터넷을 재연결한 뒤, 문제가 된 보안 취약점을 해결하기 위해 윈도우 운영체제를 업데이트하고, 백신도 최신 버전으로 업데이트할 필요가 있다.

인터넷 연결을 차단한 뒤 가장 필요한 단계는 두번째 단계로, 방화벽 설정을 변경하는 일이다. 공격이 들어올 가능성이 있는 SMB 포트 (137-139, 445 포트)를 차단해야하는 방식이다. 제어판의 '시스템 및 보안'에서 윈도우 방화벽의 고급 설정에 들어가고, 인바운드 규칙을 클릭해 새 규칙을 만든다. 규칙 방식은 포트로 설정한 다음, TCP와 특정 로컬 포트를 체크하고 입력란에 137, 138, 139, 445를 입력한다. 도메인, 개인, 공용 체크를 확인한 뒤 이름을 설정하면 차단이 완료된다.[48]

윈도우즈 7의 경우 업데이트가 매우 느려지는 오류가 있을 수 있는데 이러한 경우 별도로 파일을 저장 받아 실행하면 설치할 수 있다. (시스템 업데이트 준비도구 Archived 2017년 1월 5일 - 웨이백 머신)

국가적 대응

[편집]윤영찬 대통령비서실 국민소통수석은 5월 15일 청와대 춘추관에서 기자회견을 열고 "랜섬웨어 국내 피해는 9건이나, 15일부터 확산이 우려된다"고 밝혔다. 또 "국정원은 14일 18시경 국가사이버 위기경보를 '관심'에서 '주의'로 상향조정했다"며 "이와 함께 공공기관 대상 방화벽 보안강화 등의 조치를 취했다"고 밝혔다. 대한민국 미래창조과학부와 한국인터넷진흥원은 랜섬웨어 샘플 48종을 확보해 초동 분석을 실시하고, 대국민 행동요령을 배포했다.[49]

테리사 메이 영국 총리는 랜섬웨어에 대해 "이번 공격은 국가건강서비스를 목표로 한 것이 아니다. 전세계적인 공격이다. 수많은 국가와 기관이 영향을 받았다"고 밝혔다.[50] 하지만 보안 전문가들은 이번 해킹의 영국 피해는 집권당인 보수당이 정부의 긴축 정책에 따라 국가건강서비스의 예산을 삭감시키면서, 보안에 취약해 피해를 악화시켰다고 지적하고 있다. 영국 보건부가 오래된 윈도우 XP 시스템을 사이버 공격으로부터 보호하기 위해 마이크로소프트 측에 추가 예산을 지급해 급한 불을 끈 것이 오히려 큰 화를 불렀다는 것이다.[22][51] 앰버 러드 내무장관은 환자의 데이터가 백업되었는지 여부에 대해서 답변을 거부했고, 존 애슈워스 야당 보건장관은 제러미 헌트 보건장관이 국가 사이버 보안 센터와 국가범죄국은 물론 두 달 전 마이크로소프트로부터 지적을 받았는데도 대응을 거부한 점에 대해 고발했다.[52]

같이 보기

[편집]각주

[편집]- ↑ http://www.bbc.com/news/world-europe-39907965

- ↑ 가 나 MSRC Team. “Customer Guidance for WannaCrypt attacks”. 마이크로소프트. 2017년 5월 13일에 확인함.

- ↑ 가 나 다 라 임화섭 (2017년 5월 13일). “워너크라이 랜섬웨어, 전세계 12만건 이상 감염”. 연합뉴스. 2017년 5월 14일에 확인함.

- ↑ Song, Kyung-Hwan; Kang, Hyung-Chul; Sung, Jae-Chul (2014년 8월 31일). “An Efficient New Format-Preserving Encryption Algorithm to encrypt the Personal Information”. 《Journal of the Korea Institute of Information Security and Cryptology》 24 (4): 753–763. doi:10.13089/jkiisc.2014.24.4.753. ISSN 1598-3986.

- ↑ Marsh, Sarah (2017년 5월 12일). “The NHS trusts hit by malware – full list”. 2017년 5월 14일에 확인함 – The Guardian 경유.

- ↑ 가 나 다 “NHS cyber-attack: GPs and hospitals hit by ransomware”. 《BBC News》 (영국 영어). 2017년 5월 12일. 2017년 5월 12일에 확인함.

- ↑ Hern, Alex; Gibbs, Samuel (2017년 5월 12일). “What is 'WanaCrypt0r 2.0' ransomware and why is it attacking the NHS?”. 《The Guardian》 (영국 영어). ISSN 0261-3077. 2017년 5월 12일에 확인함.

- ↑ “Statement on reported NHS cyber attack”. 《digital.nhs.uk》 (영국 영어). 2017년 5월 12일에 확인함.

- ↑ Cox, Joseph (2017년 5월 12일). “A Massive Ransomware 'Explosion' Is Hitting Targets All Over the World”. 《Motherboard》 (미국 영어). 2017년 5월 12일에 확인함.

- ↑ 가 나 Larson, Selena (2017년 5월 12일). “Massive ransomware attack hits 99 countries”. 《CNN》. 2017년 5월 12일에 확인함.

- ↑ “Ransomware virus plagues 75k computers across 99 countries”. 《RT International》 (미국 영어). 2017년 5월 12일에 확인함.

- ↑ Cameron, Dell. “Today's Massive Ransomware Attack Was Mostly Preventable; Here's How To Avoid It”. 2017년 5월 14일에 확인함.

- ↑ Surur (2017년 5월 13일). “Microsoft release Wannacrypt patch for unsupported Windows XP, Windows 8 and Windows Server 2003”. 2017년 5월 13일에 확인함.

- ↑ Solon, Olivia (2017년 5월 17일). “WannaCry ransomware has links to North Korea, cybersecurity experts say”. The Guardian. 2017년 5월 17일에 확인함.

- ↑ Menn, Joseph (2015년 2월 17일). “Russian researchers expose breakthrough U.S. spying program”. Reuters. 2015년 9월 24일에 원본 문서에서 보존된 문서. 2015년 11월 24일에 확인함.

- ↑ “NSA-leaking Shadow Brokers just dumped its most damaging release yet”. 《Ars Technica》 (미국 영어). 2017년 4월 15일에 확인함.

- ↑ 황준호 (2017년 5월 13일). “랜섬웨어 확산방지법 발견…"워나크라이 안 끝났다"”. 아시아경제. 2017년 5월 14일에 확인함.

- ↑ 가 나 다 라 이경은 (2017년 5월 14일). “'윈도우' 취약점 노린 랜섬웨어 비상”. 블로터. 2017년 5월 14일에 확인함.

- ↑ “Microsoft Security Bulletin MS17-010 – Critical”. 《technet.microsoft.com》. 2017년 5월 14일에 확인함.

- ↑ 가 나 다 권진국 (2017년 5월 13일). “워나크라이 램섬웨어 일단 안정...킬 스위치 작동에 단돈 '1만2000원'”. 국제뉴스. 2017년 5월 14일에 확인함.

- ↑ Shi, Yang; Guo, Lin; Wang, Shuxiang (2019년 12월). “Long Distance Commucation Technology of Deep sea Acoustic Release Transponder”. IEEE. doi:10.1109/icsidp47821.2019.9173060. ISBN 978-1-7281-2345-5.

- ↑ 가 나 https://news.naver.com/main/hotissue/read.nhn?mid=hot&sid1=105&cid=1064087&iid=1203963&oid=277&aid=0003993697&ptype=052

- ↑ https://news.naver.com/main/hotissue/read.nhn?mid=hot&sid1=105&cid=1064087&iid=2098034&oid=001&aid=0009265804&ptype=052

- ↑ 가 나 “WannaCry no Brasil e no mundo”. 《O Povo》 (포르투갈어). 2017년 5월 13일. 2017년 5월 13일에 확인함.

- ↑ “Ontario health ministry on high alert amid global cyberattack – Toronto Star”. 《thestar.com》.

- ↑ “Bank of China ATMs Go Dark As Ransomware Attack Cripples China | Zero Hedge”. 《www.zerohedge.com》 (영어). 2017년 5월 13일. 2017년 5월 14일에 확인함.

- ↑ 가 나 다 라 “Global cyber attack: A look at some prominent victims”. 《elperiodico.com》 (스페인어). 2017년 5월 13일. 2017년 5월 14일에 확인함.

- ↑ “Instituto Nacional de Salud, entre víctimas de ciberataque mundial”. 2017년 5월 13일.

- ↑ “France’s Renault hit in worldwide ‘ransomware’ cyber attack”. 《france24.com》 (스페인어). 2017년 5월 13일. 2017년 5월 13일에 확인함.

- ↑ “Weltweite Cyberattacke trifft Computer der Deutschen Bahn”. 《faz.net》 (독일어). 2017년 5월 13일. 2017년 5월 13일에 확인함.

- ↑ Balogh, Csaba (2017년 5월 12일). “Ideért a baj: Magyarországra is elért az óriási kibertámadás”. 《Heti Világgazdaság》 (헝가리어). 2017년 5월 13일에 확인함.

- ↑ “Andhra police computers hit by cyberattack”. 《Times of India》 (영어). 2017년 5월 13일. 2017년 5월 13일에 확인함.

- ↑ “Il virus Wannacry arrivato a Milano: colpiti computer dell'università Bicocca”. 《repubblica.it》 (이탈리아어). 2017년 5월 12일. 2017년 5월 13일에 확인함.

- ↑ “Parkeerbedrijf Q-Park getroffen door ransomware-aanval”. 《Nu.nl》 (네덜란드어). 2017년 5월 13일. 2017년 5월 14일에 확인함.

- ↑ “PT Portugal alvo de ataque informático internacional”. 《Observador》 (포르투갈어). 2017년 5월 12일. 2017년 5월 13일에 확인함.

- ↑ (루마니아어) “Atacul cibernetic global a afectat și Uzina Dacia de la Mioveni. Renault a anunțat că a oprit producția și în Franța”. 《Pro TV》. 2017년 5월 13일.

- ↑ (루마니아어) “UPDATE. Atac cibernetic la MAE. Cine sunt hackerii de elită care au falsificat o adresă NATO”. 《Libertatea》. 2017년 5월 12일.

- ↑ “Massive cyber attack creates chaos around the world”. news.com.au. 2017년 5월 13일에 확인함.

- ↑ “Researcher 'accidentally' stops spread of unprecedented global cyberattack”. ABC 뉴스. 2017년 5월 13일에 확인함.

- ↑ “Компьютеры РЖД подверглись хакерской атаке и заражены вирусом”. Radio Free Europe/Radio Liberty. 2017년 5월 13일에 확인함.

- ↑ “LATAM Airlines también está alerta por ataque informático”. Fayerwayer. 2017년 5월 13일에 확인함.

- ↑ 가 나 “Un ataque informático masivo con 'ransomware' afecta a medio mundo”. 《elperiodico.com》 (스페인어). 2017년 5월 12일. 2017년 5월 13일에 확인함.

- ↑ “เซิร์ฟเวอร์เกม Blade & Soul ของ Garena ประเทศไทยถูก WannaCrypt โจมตี”. 《blognone.com》 (태국어). 2017년 5월 13일. 2017년 5월 14일에 확인함.

- ↑ 가 나 “"Cyber-attack that crippled NHS systems hits Nissan car factory in Sunderland and Renault in France"”. 《The Independent》 (영어). 2017년 5월 13일. 2017년 5월 13일에 확인함.

- ↑ 가 나 Marsh, Sarah (2017년 5월 12일). “The NHS trusts hit by malware – full list”. 《The Guardian》. London. 2017년 5월 12일에 확인함.

- ↑ “What is Wannacry and how can it be stopped?”. 《Ft.com》 (영어). 2017년 5월 12일. 2017년 5월 13일에 확인함.

- ↑ Amjad Shacker [AmjadShacker] (2017년 5월 14일). “” (트윗).

- ↑ 가 나 https://news.naver.com/main/hotissue/read.nhn?mid=hot&sid1=105&cid=1064087&iid=2283181&oid=092&aid=0002116713&ptype=052

- ↑ https://news.naver.com/main/hotissue/read.nhn?mid=hot&sid1=105&cid=1064087&iid=2097913&oid=008&aid=0003872578&ptype=052

- ↑ CNN, Laura Smith-Spark, Milena Veselinovic and Hilary McGann. “UK prime minister: Ransomware attack is global”. 《CNN》. 2017년 5월 13일에 확인함.

- ↑ “The ransomware attack is all about the insufficient funding of the NHS”. 《The Guardian》. 2017년 5월 13일. 2017년 5월 14일에 확인함.

- ↑ “Jeremy Hunt 'ignored warning signs' before cyber-attack hit NHS”. 《The Guardian》. 2017년 5월 13일. 2017년 5월 14일에 확인함.

외부 링크

[편집]- 보호나라 - 한국인터넷진흥원 랜섬웨어 예방 사이트

- 맬웨어테크 닷컴 - 실시간 피해상황 보고 사이트

- 더 섀도 브로커스의 Lost In Translation 공개