네서스 (소프트웨어)

| 개발자 | Tenable Network Security |

|---|---|

| 안정화 버전 | 6.3.3

/ 2015-03-16[1] |

| 운영 체제 | 크로스 플랫폼 |

| 종류 | 취약점 스캐너 |

| 라이선스 | 사유; GPL (2.2.11 이전) |

| 웹사이트 | Nessus Vulnerability Scanner Homepage |

네서스(Nessus)는 상용 취약점 스캐너이다. 비 기업 환경에서 개인은 무료로 사용할 수 있다.

sectools.org에 따르면 네서스는 세계에서 가장 많이 사용되는 취약점 스캐너이다.[2] 개발사(Tenable Network Security)는 2005년에 세계적으로 75,000 기관에서 사용한다고 추정하였다.[3]

동작[편집]

네서스는 다음과 같은 종류의 스캔이 가능하다:

- 원격의 해커가 시스템에서 민감한 데이터에 접근하거나 제어할 수 있게 하는 취약점.

- 잘못된 설정 (예를 들면 오픈 메일 릴레이, 놓친 패치 등).

- 시스템 계정의 기본 패스워드 그리고 빈 패스워드. 네서스는 또한 사전 공격을 수행하기 위해 외부 툴인 Hydra를 호출할 수 있다.

- 악의적으로 조작한 패킷들을 사용하는 TCP/IP 스택에 대한 서비스 거부 공격.

- PCI DSS 감사를 위한 준비.

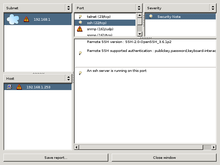

초기의 네서스는 두 주요 구성 요소로 이루어졌다. 스캐닝을 수행하는 네서스 데몬인 nessusd와 스캔을 제어하고 취약점 결과를 사용자에게 보여주는 클라이언트인 nessus가 그것이다. 네서스의 이후 버전(4 이후)은 클라이언트와 같은 기능을 제공하는 웹 서버를 활용한다.

일반적인 동작에서 네서스는 대상의 어떤 포트가 열렸는지를 알기 위해서 자신의 네 가지 내부 포트스캐너(아니면 직접AmapM[4] 또는 Nmap[5]을 사용하거나) 중 하나를 사용한 포트 스캔을 수행함으로써 시작되며, 이후 열린 포트들에 대해서 다양한 취약점 공격들을 시도한다. 취약점 테스트는 NASL(Nessus Attack Scripting Language)로 쓰여졌다.

개발사(Tenable Network Security)는 매 주마다 플러그인으로 불리는 새로운 취약점 검사들을 만든다. 이러한 검사들은 일반적으로 공용으로는 무료이지만 상업적 고객들은 무료로 사용할 수 없다. 유료 고객은 추가적인 제품과 서비스들(감사 파일, 추가적인 취약점 탐지 플러그인, 컴플라이언스 테스트 등)이 지원된다.

추가적으로 스캔의 결과는 일반 텍스트, XML, HTML 그리고 LaTeX 같은 다양한 포맷으로 리포트될 수 있다. 결과는 또한 디버깅을 위해 저장될 수 있다. 유닉스에서는 스캐닝이 명령 줄 라인 클라이언트의 사용을 통해 자동화될 수 있다. 유닉스와 윈도우 모두에서 네서스 스캐너를 관리하는 다양한 상용, 자유 그리고 오픈 소스 툴들이 존재한다.

만약 사용자가 'safe checks' 옵션을 해제한 경우 네서스의 어떤 취약점 테스트는 취약한 서비스나 운영 체제에 충돌을 일으킬 수 있다.

네서스는 알려진 네트워크 취약점들에 대한 테스트 외에도 추가적인 기능들을 제공한다. 예를 들면 윈도우에서 현재 운영 체제의 패치 수준을 알아내거나 사전 공격 그리고 무차별 대입 공격을 통해 패스워드 감사를 수행할 수도 있다. 네서스 3와 그 이후에서는 윈도우 서버 강화를 위한 NSA의 가이드 같은 특정한 정책별로 설정해서 시스템을 테스트할 수 있다.

같이 보기[편집]

- 침투 테스트

- 메타스플로이트 프로젝트

- 네트워크 분석을 위한 보안 관리자 툴 (SATAN)

- 세인트 (소프트웨어)

- 스노트

- 와이어샤크

각주[편집]

- ↑ “Nessus 6.3.3 Now Available FAQ”. 2014년 10월 14일에 확인함.

- ↑ “sectools.org”. 2009년 10월 21일에 확인함.

- ↑ LeMay, Renai (2005년 10월 6일). “Nessus security tool closes its source”. CNet.

- ↑ “보관된 사본”. 2009년 3월 11일에 원본 문서에서 보존된 문서. 2009년 3월 25일에 확인함.

- ↑ “보관된 사본”. 2010년 12월 20일에 원본 문서에서 보존된 문서. 2016년 2월 23일에 확인함.